مدیریت شبکه در اوپن استک

خوش اومدید به مقاله آموزش مدیریت شبکه در اوپن استک از مجموعه آموزشی ابرآس

شبکه در اوپن استک یعنی چی؟

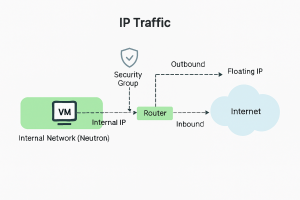

وقتی از اوپن استک استفاده میکنی، باید بدونی ماشینهای مجازی (VMها) چطور به هم و به اینترنت وصل میشن. این اتصالها از طریق شبکههایی انجام میشن که خودت میسازی. اوپن استک با استفاده از سرویسی به نام Neutron این شبکهها رو مدیریت میکنه. یعنی میتونی شبکه خصوصی بسازی، روتر ایجاد کنی، و IP شناور (Floating IP) اختصاص بدی.

ساخت شبکه خصوصی: خونهای برای ماشینهای مجازی

شبکه خصوصی مثل یه خونه برای VMهاست. توی این شبکه، ماشینها میتونن با هم حرف بزنن ولی از بیرون کسی بهشون دسترسی نداره.

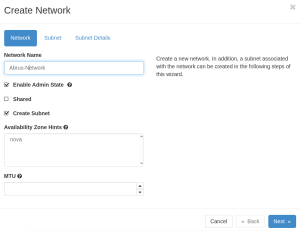

برای ساختش:

- وارد پنل Horizon شو

- از منوی Network → Networks گزینه Create Network رو بزن

- یه اسم بده، مثلاً: Abrus-Network

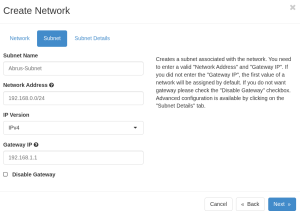

- یه Subnet بساز، مثلاً: Abrus-Subnet

- Gateway اختیاریه، ولی بهتره مشخصش کنی

- Network Name: نام شبکه

- Enable Admin State: این گزینه شبکه را فعال میکند و باید تیک خورده باقی بماند.

- Create Subnet: برای ایجاد زیرشبکه، تیک خورده باقی بماند.

- Availability Zone Hints: پیشفرض این گزینه برای ادامه مقاله آموزشی مدیریت شبکه در اوپن استک کافیه.

Subnet Name: نام ساب نت

Network Address: یک شبکه با نماد CIDR انتخاب کنید. این مثال از 192.168.0.0/24 استفاده میکند.

Gateway IP: به صورت اختیاری، IP را برای این شبکه انتخاب کنید. اگر IP دروازه پر نشود، اولین ای پی توسط سرویس Neutron انتخاب میشود.

برگه آخر Subnet Details نام دارد. برای ایجاد شبکه و زیرشبکه نیازی به پر کردن این برگه نیست. این مثال در اینجا متوقف میشود، با این حال در این صفحه میتوانید DHCP را فعال یا غیرفعال کنید، IP های خاصی را که باید اختصاص داده شوند مشخص کنید، سرورهای DNS را تنظیم کنید و Route های مدنظرتون رو تنظیم کنید. **این شبکه بعداً موقع ساخت VM به کارت میاد😉**

ساخت روتر: پلی بین داخل و بیرون

روتر مثل پلی هستش که شبکه خصوصی رو به اینترنت وصل میکنه. در اوپن استک، سرویس شبکه با نام Neutron شناخته میشود. یکی از قابلیتهای Neutron، ساخت و مدیریت روترهاست. روترها در این سیستم مثل روترهای فیزیکی عمل میکنند، اما بهصورت مجازی و درون زیرساخت ابری.

روتر در OpenStack دقیقاً چه کاری میکند؟

وظایف اصلی روتر:

- اتصال شبکه خصوصی به شبکه عمومی (External Network)

یعنی ماشینهای مجازی که در شبکه داخلی هستند، از طریق این روتر میتوانند به اینترنت دسترسی داشته باشند.

-

ارسال و دریافت ترافیک IP

روتر مسیر ترافیک ورودی (Inbound) و خروجی (Outbound) را مدیریت میکند.

-

پشتیبانی از IP شناور (Floating IP)

روتر اجازه میدهد که یک IP عمومی به VM اختصاص داده شود تا از بیرون قابل دسترسی باشد.

برای ساختش:

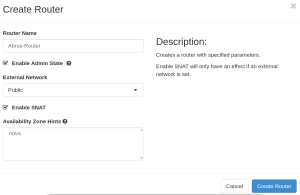

- از منوی Network → Routers گزینه Create Router رو بزن

- اسم بده، مثلاً: Abrus-Router

- شبکه خارجی رو انتخاب کن (مثلاً ): Public

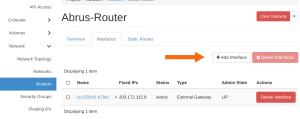

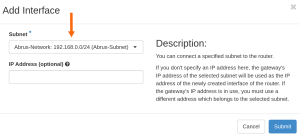

- بعد از ساخت، از داخل روتر گزینه Add Interface رو بزن و Subnet خصوصی رو که مرحله قبل ایجاد کردیم رو وصل کن.

- در این مرحله کافیه شبکه ای رو که در مرحله قبل ساختیم به روتر خودمون معرفی کنیم:

حالا VMهایی که تو شبکه خصوصی هستن میتونن از طریق روتر Abrus-Router به بیرون وصل بشن.

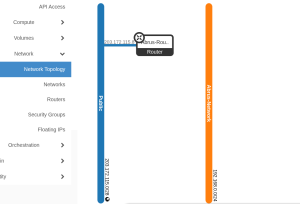

برای اینکه به صورت شماتیک ببینیم چیکار کردیم میتونیم از طریق منوی Network → Network Topology وضعیت کلی شبکه پروژه خودمون رو ببینیم.

IP شناور: آدرس اینترنتی برای ماشین مجازی

IP شناور یا Floating IP یه آدرس اینترنتیه که میتونی به VM وصل کنی تا از بیرون قابل دسترسی باشه. در واقع ای پی شناور یک آدرس عمومی است که به ماشین مجازی اختصاص داده میشود تا از بیرون (مثلاً اینترنت) قابل دسترسی باشد. این IP بهصورت پویا قابل اتصال یا جدا شدن از VM است، بدون اینکه VM خاموش شود.

تفاوت IP داخلی و IP شناور

در OpenStack، هر ماشین مجازی بهطور پیشفرض یک IP داخلی (Private IP) دارد که فقط درون شبکه خصوصی قابل استفاده است. اما اگر بخواهی VM از بیرون قابل دسترسی باشد (مثلاً برای راهاندازی وبسایت یا اتصال SSH)، باید به آن IP شناور (Floating IP) اختصاص بدهی.

ویژگیهای IP شناور

- عمومی و قابل مسیریابی: IP شناور از یک شبکه خارجی گرفته میشود و در اینترنت قابل دسترسی است.

- پویا و قابل تغییر: میتوانی IP شناور را در هر لحظه به VM وصل یا جدا کنی، حتی وقتی VM روشن است.

- مستقل از IP داخلی: IP شناور فقط برای ارتباط بیرونی است؛ ارتباط داخلی VMها همچنان با IP خصوصی انجام میشود.

- مناسب برای سرویسهای عمومی: مثل وبسرور، API، یا اتصال SSH از بیرون

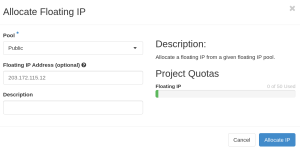

برای ایجاوش کافیه:

- از منوی Network → Floating IPs گزینه Allocate IP to Project رو بزن

- شبکه خارجی رو انتخاب کن

- بعد از گرفتن IP، میتونی اون رو به VM وصل کنی

این کار برای سرورهایی که باید از بیرون قابل دسترسی باشن (مثلاً وبسایت یا API) خیلی مهمه.

از آنجایی که هر شبکه دارای Range مخصوص به خودشه, شبکه جهانی ما (در این مثال Public) هم از این قاعده مستثنی نیست. وقتی که آی پی شناور ایجاد کردیم میتونیم اون رو به ماشین های مجازی متصل کنیم و از بیرون (اینترنت) بهش وصل بهشیم که البته نیازه تنظیمات مربوط به Security Groups رو به درستی انجام داده باشین.

اگر مایل هستید آی پی خاصی استفاده بشه میتونید در کادر مربوطه تایپ کنید و اگر هم چیزی وارد نکنید خودش رندوم یک آی پی به پروژه شما اختصاص میده.

امنیت شبکه با Security Groups

Security Group مثل دیوار آتش (Firewall) عمل میکنه. مشخص میکنی چه پورتهایی باز باشن، چه IPهایی اجازه ورود داشته باشن. اینجوری بگم که Security Group مجموعهای از قوانین فایروال است که مشخص میکند چه نوع ترافیکی اجازه ورود یا خروج از ماشینهای مجازی (VM) را دارد. این ابزار برای کنترل دسترسی شبکه و افزایش امنیت زیرساخت ابری استفاده میشود.

تعریف ساده Security Group

Security Group مثل یک دیوار آتش (Firewall) عمل میکند. وقتی یک VM میسازی، میتونی مشخص کنی که چه پورتهایی باز باشن، چه پروتکلهایی مجاز باشن، و چه IPهایی اجازه ارتباط داشته باشن. این قوانین روی پورتهای شبکه VM اعمال میشن و میتونن در هر زمان تغییر کنن.

جهتهای ترافیک: Ingress و Egress

- Ingress (ورودی): ترافیکی که از بیرون وارد VM میشه

مثال: اتصال SSH از لپتاپ به VM (پورت 22) - Egress (خروجی): ترافیکی که از VM به بیرون میره

مثال: VM به اینترنت وصل میشه برای آپدیت یا ارسال داده

مثلاً:

- برای SSH پورت 22 رو باز کن (احراز هویت دو مرحله ای در SSH )

- برای وبسایت پورت 80 و 443 رو فعال کن

| پروتکل | پورت | جهت | توضیح |

|---|---|---|---|

| TCP | 22 | ورودی (Ingress) | فعالسازی SSH برای مدیریت VM |

| TCP | 80 | ورودی (Ingress) | فعالسازی HTTP برای وبسایت |

| TCP | 443 | ورودی (Ingress) | فعالسازی HTTPS برای امنیت |

| ICMP | – | ورودی (Ingress) | اجازه پینگ برای تست اتصال |

| All | All | خروجی (Egress) | اجازه خروج VM به اینترنت |

نکته

هر پروژه در OpenStack یه Security Group پیشفرض داره که همه ترافیک ورودی رو مسدود میکنه و فقط خروجی رو آزاد میذاره

- میتونی چند Security Group رو به یک VM اختصاص بدی؛ قوانینشون با هم ترکیب میشن

- تغییر قوانین Security Group بلافاصله روی VMها اعمال میشه؛ نیازی به ریاستارت نیست

صحبت پایانی

ممنون که تا اینجای مقاله آموزش مدیریت شبکه در اوپن استک از مجموعه آموزشی ابرآس همراه ما بودید, توی این مقاله با مفاهیم شبکه ای اوپن استک و نحوه ایجاد نتورک, ساب نت و روتر آشنا شدیم و در آخر هم نحوه دسترسی به منابع اوپن استک از بیرون (اینترنت) رو توضیح دادیم. امیدوارم که تونسته باشیم به رشد شما در مسیر یادگیری اوپن استک کمک کرده باشیم.

راستی میدونستی با اشتراک گذاری مقاله آموزش مدیریت شبکه در اوپن استک می تونی از ما و مجموعه خودتون حمایت کنید😍

دیدگاهتان را بنویسید

برای نوشتن دیدگاه باید وارد بشوید.